2022.11某HVV小记——弱口令YYDS

打点

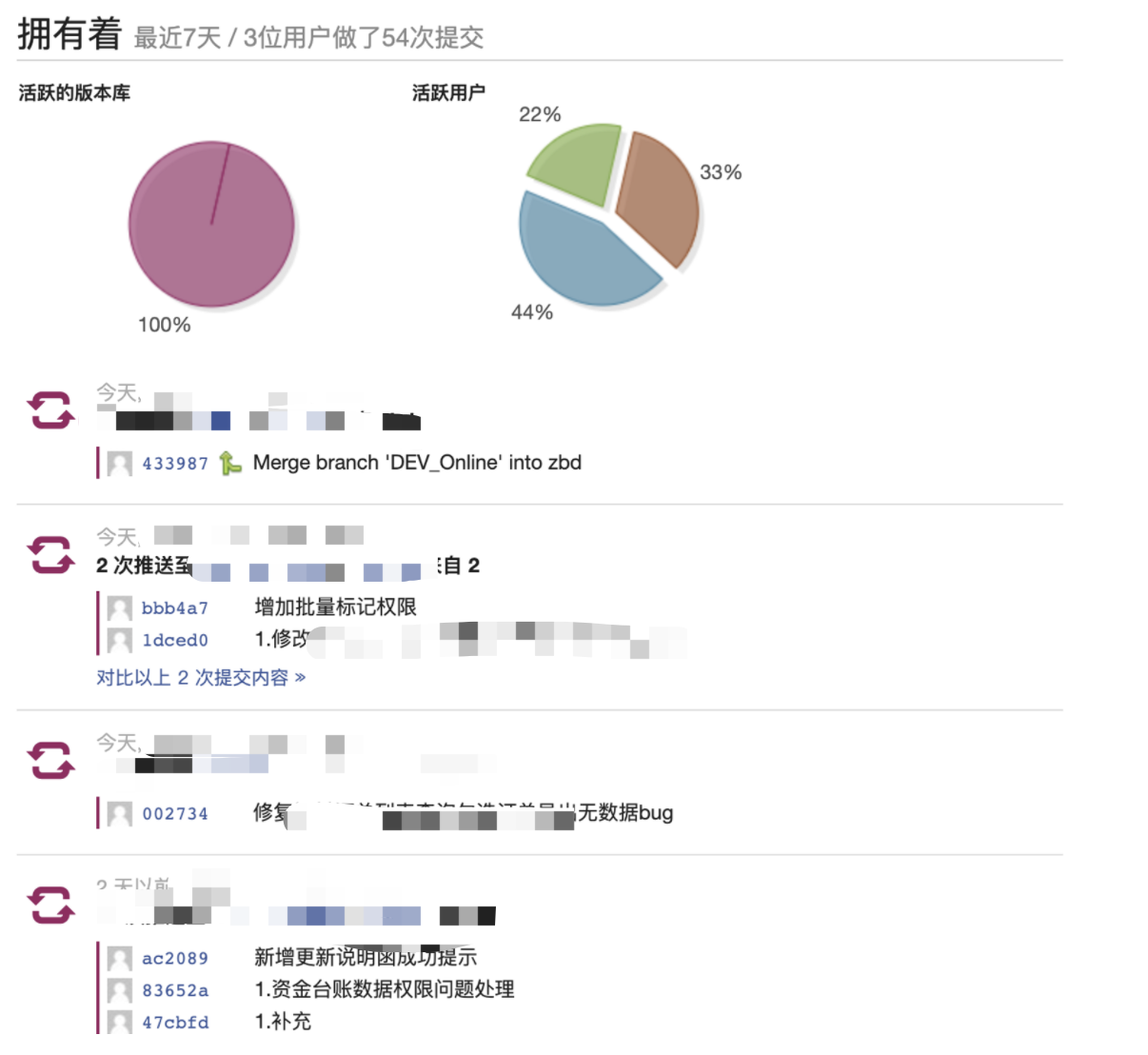

我们先确认了靶标的真实IP,在fofa中进行搜索相关的资产,结果发现了一个代码仓库,不是最新版本,而且存在弱口令admin/admin123,直接起飞,拿到管理员权限,直接看到了代码,而且从提交记录看,那天一直在更新。顺带还发现了一个VisualSVN Server文件管理系统,也是弱口令admin/admin。

接下来,开始翻代码。根据之前的经验,代码里往往会有用户名/密码和ip等信息。最终找到了一个redis的公网服务器,密码还是redis123456,又是弱口令:)

那么接下来开始redis写shell,因为不知道redis的权限,所以想先在/var/www/html目录下写Webshell,但是写了半天也是访问不了。

于是就怀着碰碰运气的心态,直接写定时计划,没想到是root权限,完美地写进去了,shell来了!!!

这里也记录下redis写shell或是写公钥的方法

1 | |

1 | |

1 | |

后渗透

这台redis服务器挺有意思的,由于是公网的redis,所以当时不报太大的希望在内网里。结果在执行ifconfig,查看ip信息的时候,惊喜地发现在内网里,研究了下其中的原因,是因为运维人员在这台公网redis上搭建了FRP服务。

这台redis服务器在内网的192.168.2.0/24这个C段,这个公司在网段的划分上做的还不错,扫描了一下。

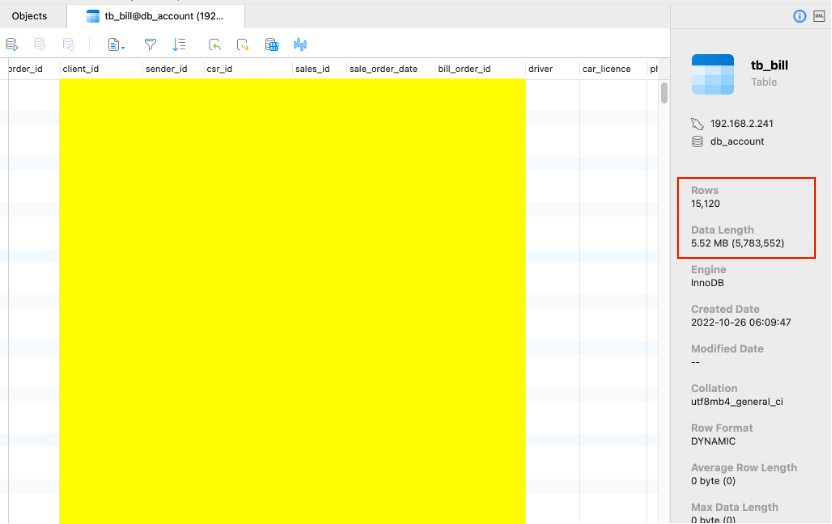

接下来又是信息收集,先是弱口令拿下192.168.2.0/24段下18台数据库权限,数据包括一些交易的金额、交易单位、交易账户等,还有公民信息,包括手机、身份证、住所等,总计约有60W条。

继续从代码仓库里找ip和用户名/密码,也是很有收获,又找到了192.168.10.0/24的一些数据库ip和密码,

最有价值的是找到了MinIO服务器的AccessKey/SecretKey,至此可以说是拿下了192.168.2.0/24所有的存储设备以及内置的数据、镜像等。

然而由于我们的代理是用msfconsole搭建的,五六分钟就会断一次,就没有进行跨网段的尝试。

一开始以为是redis服务器不够稳定,后来跟大佬交流后发现是msfconsole的代理的问题,(这次HVV没有大佬在现场,说不定就打穿了),到了第二天下午的时候,这个公司被别的红队打穿了,只能说可惜了这个不错的实践机会。

总结

本次HVV我们运气挺好,第一天就找到了突破口,但是由于刚接触渗透,一些工具和流程都不太熟悉,导致推进缓慢。本次渗透也没有什么特别的技巧,还是希望能够找到一个利用shiro、log4j2或是fastjson的突破口。

后来也是一样的方法,从android APP里逆出了一个代码仓库的用户名密码,里面的内容也是极为丰富,但权限是其他省份地区的项目管理员,也就不再深究。

这次成功入侵的靶标主要问题还是弱口令,以及一些访问权限的配置失误,这类的问题属于是企业的一些通病,只是打过几次HVV的我也遇到好几个类似的案例了,应该尽量把代码仓库、redis数据库等服务置于内网之中,让员工使用VPN进行访问。